ARP spoofing adalah serangan terhadap jaringan Ethernet atau Wi-Fi untuk mendapatkan antara router dan pengguna target. Dalam serangan spoofing ARP, pesan yang ditujukan untuk target dikirim ke penyerang, sehingga penyerang dapat memata-matai, menolak layanan, atau man-in-the-middle target. Salah satu alat paling populer untuk melakukan serangan ini adalah Ettercap, yang sudah diinstal sebelumnya di Kali Linux.

Pada jaringan biasa, pesan dirutekan melalui Ethernet atau Wi-Fi dengan mengaitkan alamat MAC perangkat yang terhubung dengan alamat IP yang digunakan untuk mengidentifikasinya oleh router. Biasanya, ini terjadi melalui pesan protokol resolusi alamat (ARP) yang menunjukkan alamat MAC perangkat mana yang sesuai dengan alamat IP mana. Ini memungkinkan seluruh jaringan tahu ke mana harus mengirim lalu lintas - tetapi dapat dengan mudah dipalsukan untuk mengubah cara lalu lintas dialihkan.

Dalam serangan spoofing ARP, program seperti Ettercap akan mengirim pesan palsu yang mencoba untuk mendapatkan perangkat terdekat untuk mengaitkan alamat MAC peretas dengan alamat IP target. Ketika berhasil, mereka disimpan sementara dalam pengaturan konfigurasi pada perangkat jaringan lain. Jika sisa jaringan mulai mengirimkan paket yang ditujukan untuk target kepada penyerang, penyerang secara efektif mengontrol koneksi data target.

Jenis-Jenis Serangan Spoofing ARP

Mungkin ada tiga hasil utama setelah penyerang memperoleh keberhasilan awal dalam poisoning cache ARP host lain di jaringan:- Penyerang dapat memata-matai lalu lintas. Mereka dapat bersembunyi di bayang-bayang, melihat semua yang dilakukan pengguna target di jaringan. Cukup jelas.

- Penyerang dapat mencegat dan memodifikasi paket-paket dalam serangan man-in-the-middle. Mereka dapat mencegat kata sandi yang diketik ke dalam situs web HTTP, melihat permintaan DNS, dan menyelesaikan alamat IP yang dituju oleh target untuk melihat situs web apa yang dikunjungi oleh target. Dalam serangan man-in-the-middle, penyerang memiliki kesempatan untuk tidak hanya melihat apa yang terjadi pada jaringan tetapi juga memanipulasinya. Misalnya, mereka dapat mencoba menurunkan versi enkripsi yang digunakan koneksi dengan sengaja meminta versi laman web yang tidak aman dalam upaya membuat pekerjaan penyerang mengendus kata sandi menjadi lebih mudah. Selain itu, seorang hacker bisa menjadi gangguan. Misalnya, mereka dapat mengganti kata-kata dalam teks situs web, membalik atau mengganti gambar, atau memodifikasi jenis data lain yang mengalir ke dan dari target.

- Penyerang dapat menjatuhkan paket yang ditujukan untuk target untuk membuat serangan penolakan layanan. Ini mungkin yang paling membuat frustrasi target. Sementara serangan otentikasi Wi-Fi adalah penyebab yang lebih umum dari jaringan Wi-Fi yang diserang, spoofing ARP bisa jauh lebih sulit untuk dipecahkan. Jika penyerang memilih untuk tidak meneruskan paket yang sekarang dikirim ke sana daripada target, target tidak akan pernah menerimanya. Jaringan Wi-Fi dapat macet dari dalam, mendapatkan antara target dan router dan kemudian menjatuhkan paket yang mengalir di antara.

Ettercap Graphical

Salah satu program paling menarik yang diinstal secara default di Kali Linux adalah Ettercap. Tidak seperti banyak dari program yang hanya baris perintah, Ettercap fitur antarmuka grafis yang sangat ramah pemula. Walaupun hasilnya terkadang bervariasi, Ettercap adalah alat yang hebat bagi pemula untuk memahami serangan jaringan seperti spoofing ARP. Jika Anda belum memilikinya (seperti jika Anda mengunduh Kali versi ringan), Anda bisa mendapatkannya dengan mengetik berikut ini di jendela terminal.

apt install ettercap-graphical

Reading package lists... Done

Building dependency tree

Reading state information... Done

ettercap-graphical is already the newest version (1:0.8.2-10+b2).Ettercap bukan satu-satunya alat untuk ini, juga bukan yang paling modern. Alat lain, seperti Bettercap, mengklaim untuk melakukan apa yang Ettercap lakukan tetapi lebih efektif. Namun, Ettercap terbukti cukup efektif untuk ditampilkan pada demonstrasi kami. Alur kerja umum dari serangan spoofing ARP Ettercap adalah bergabung dengan jaringan yang ingin Anda serang, mencari host di jaringan, menetapkan target ke file "target", dan kemudian melaksanakan serangan pada target.

Setelah kita melakukan semua itu, kita secara kiasan dapat mengawasi bahu target ketika mereka menjelajah internet, dan kita bahkan dapat mematikan koneksi dari situs web yang ingin kita jauhi. Kami juga dapat menjalankan berbagai payload, seperti mengisolasi host dari sisa jaringan, menolak layanan mereka dengan menjatuhkan semua paket yang dikirim kepada mereka, atau menjalankan skrip untuk mencoba menurunkan keamanan koneksi.

1. Hubungkan ke Jaringan

Langkah pertama dari spoofing ARP adalah terhubung ke jaringan yang ingin Anda serang. Jika Anda menyerang jaringan WEP, WPA, atau WPA2 terenkripsi, Anda harus mengetahui kata sandinya. Ini karena kami menyerang jaringan secara internal, jadi kami harus dapat melihat beberapa informasi tentang host lain di jaringan dan data yang lewat di dalamnya.

Anda dapat terhubung ke jaringan untuk spoofing ARP dalam dua cara. Yang pertama adalah terhubung melalui Eithernet, yang sangat efektif tetapi mungkin tidak selalu praktis dan hampir tidak pernah halus. Sebagai gantinya, banyak orang lebih suka menggunakan adaptor jaringan nirkabel dan melakukan spoofing ARP melalui Wi-Fi.

2. Mulai Ettercap

Di Kali, klik pada "Applications," lalu "Sniffing & Spoofing," diikuti oleh "ettercap-graphical." Atau, klik pada opsi "Show Applications" di dok, lalu cari dan pilih "Ettercap."

Setelah dijalankan, Anda harus menemukan diri Anda di layar utama Ettercap. Anda akan melihat logo Ettercap yang menyeramkan, dan beberapa menu drop-down untuk memulai serangan. Pada langkah berikutnya, kita akan mulai menjelajahi menu "Sniff".

Pada titik ini, pastikan Anda memiliki koneksi aktif ke jaringan sebelum melanjutkan.

3. Pilih Network Interface untuk di Sniff

Klik pada item menu "Sniff", lalu pilih "Unified sniffing." Jendela baru akan terbuka meminta Anda untuk memilih network interface mana yang ingin Anda Sniff. Anda harus memilih network interface yang saat ini terhubung ke jaringan yang sedang Anda serang.

Sekarang, Anda akan melihat beberapa teks yang mengonfirmasi bahwa sniffing telah dimulai, dan Anda akan dapat mengakses opsi menu yang lebih canggih seperti Target, Hosts, Mitm, Plugins, dll. Sebelum kita mulai menggunakan salah satunya, kita akan perlu mengidentifikasi target kiya yang berada pada jaringan tersebut.

4. Identifikasi Hosts pada Network

Untuk menemukan perangkat yang ingin kita serang di jaringan, Ettercap memiliki beberapa trik. Pertama, kita dapat melakukan pemindaian sederhana untuk host dengan mengklik "Hosts," lalu "Scan for hosts." Pemindaian akan dijalankan, dan setelah selesai, Anda dapat melihat host yang dihasilkan Ettercap telah diidentifikasi di jaringan dengan mengklik "Hosts," lalu "Hosts list."

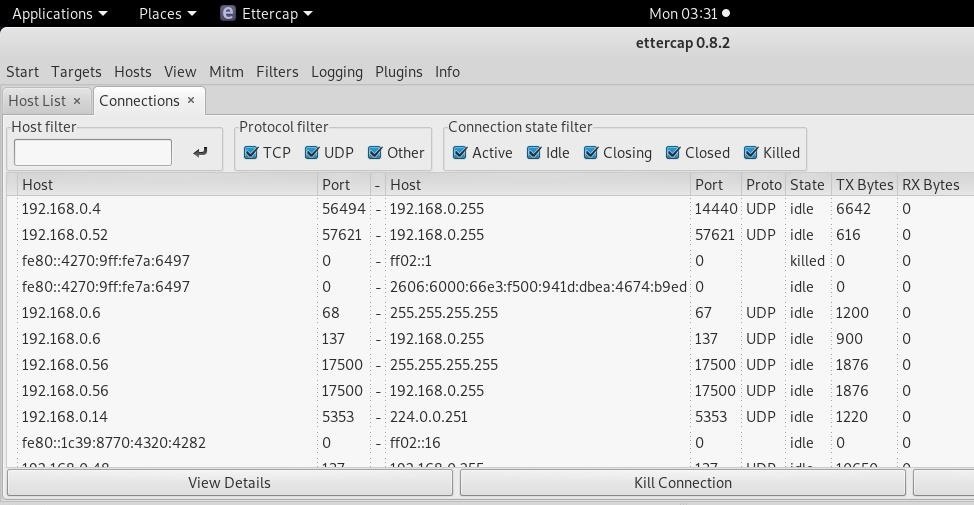

Kami sekarang dapat melihat daftar target yang kami temukan di jaringan. Ingin melihat apa yang mereka lakukan atau mempersempit target? Klik "Lihat," lalu "Koneksi" untuk mulai mengintip koneksi.

Setelah dalam tampilan Koneksi, Anda dapat memfilter koneksi berdasarkan alamat IP, jenis koneksi, dan apakah koneksi terbuka, tertutup, aktif, atau terbunuh. Ini memberi Anda banyak daya pengintai, yang dapat ditambah dengan mengklik "Lihat," lalu "Selesaikan alamat IP." Ini berarti Ettercap akan mencoba menyelesaikan alamat IP yang dilihatnya oleh perangkat lain di jaringan yang terhubung.

Jika Anda ingin mengidentifikasi target di jaringan dan mengetahui apa yang mereka ramban, lihat dari balik bahu mereka di situs web mana mereka berada, dan sesuaikan situs web dengan alamat IP dengan koneksi aktif ke situs web yang sama. Jika tidak, Anda biasanya dapat mengetahui dari alamat MAC, karena Anda dapat mencarinya secara daring untuk melihat pabrikannya.

5. Pilih Host ke Target dengan Spoofing ARP

Sekarang kami telah mengidentifikasi alamat IP target kami, saatnya untuk menambahkannya ke daftar target. Setelah kami melakukan ini, kami akan memberi tahu Ettercap bahwa kami ingin menetapkan alamat IP itu sebagai alamat yang kami inginkan, sehingga kami menerima pesan dari router yang akan dikirim ke target.

Kembali ke layar "Hosts", dan pilih alamat IP dari target yang ingin Anda targetkan. Klik alamat IP untuk menyorotnya, lalu klik "Target," diikuti oleh "Daftar target," untuk melihat daftar perangkat yang telah ditargetkan untuk spoofing ARP.

Sekarang, kita bisa pergi ke menu "Mitm" untuk memulai serangan kita pada target ini.

6. Luncurkan Serangan terhadap Target

Klik menu "Mitm", dan pilih " ARP poisoning." Popup akan terbuka, dan Anda akan memilih "Sniff remote connection" untuk memulai serangan sniffing.

Setelah serangan ini dimulai, Anda akan dapat mencegat kredensial masuk jika pengguna yang Anda targetkan memasukkannya ke situs web yang tidak menggunakan HTTPS. Ini bisa berupa router atau perangkat di jaringan atau bahkan situs web yang menggunakan keamanan yang buruk.

Untuk mencoba serangan lain, Anda dapat mengklik "Plugins," lalu "Load plugins," untuk menampilkan menu plugin. Jika Anda memilih serangan DOS, itu akan mulai menjatuhkan paket yang dikirim ke target ini, memotong akses internet mereka.

7. Coba Intercepting Password

Sekarang, mari kita coba intercepting password. Situs web yang bagus untuk pengujian adalah aavtain.com, yang dengan sengaja menggunakan keamanan yang buruk sehingga Anda dapat intercept kredensial. Pada perangkat target, navigasikan ke aavtrain.com. Setelah dimuat, Anda akan melihat layar login tempat Anda dapat memasukkan login dan kata sandi palsu.

Masukkan nama pengguna dan kata sandi, lalu tekan "Submit." Jika Ettercap berhasil, Anda akan melihat login dan kata sandi yang Anda ketikkan muncul di layar penyerang!

Dalam hasil di atas, kita dapat melihat bahwa Ettercap berhasil ARP meracuni target dan mencegat permintaan masuk HTTP yang dikirim oleh target ke situs web tidak aman.

ARP Poisoning Adalah Alat yang Kuat dengan Beberapa Keterbatasan

Keterbatasan utama spoofing ARP adalah bahwa itu hanya berfungsi jika Anda terhubung ke jaringan Wi-Fi. Ini berarti ini bekerja pada jaringan terbuka tetapi mungkin tidak bekerja dengan baik terhadap jaringan yang memiliki pemantauan yang lebih canggih atau firewall yang dapat mendeteksi perilaku semacam ini.

Serangan spoofing ARP adalah contoh lain mengapa sangat penting untuk memilih kata sandi yang kuat untuk jaringan Anda dan membatasi akses ke orang-orang yang Anda percayai. Anda memberikan banyak kepercayaan saat memberikan kata sandi jaringan atau koneksi Ethernet kepada seseorang, jadi ingatlah untuk memilih kata sandi Anda dan dengan siapa Anda membaginya.

Saya harap Anda menikmati panduan ini untuk menggunakan versi grafis Ettercap untuk serangan keracunan ARP! Jika Anda memiliki pertanyaan tentang tutorial ini tentang keracunan ARP atau Anda memiliki komentar, lakukan di bawah ini, dan jangan ragu untuk menghubungi saya di Twitter @KodyKinzie.

Credit : https://null-byte.wonderhowto.com/how-to/use-ettercap-intercept-passwords-with-arp-spoofing-0191191/

Credit : https://null-byte.wonderhowto.com/how-to/use-ettercap-intercept-passwords-with-arp-spoofing-0191191/

إرسال تعليق

Komentar Spam Akan kami Hapus